IT-Security

Save your Systems

Punkt

Punkt

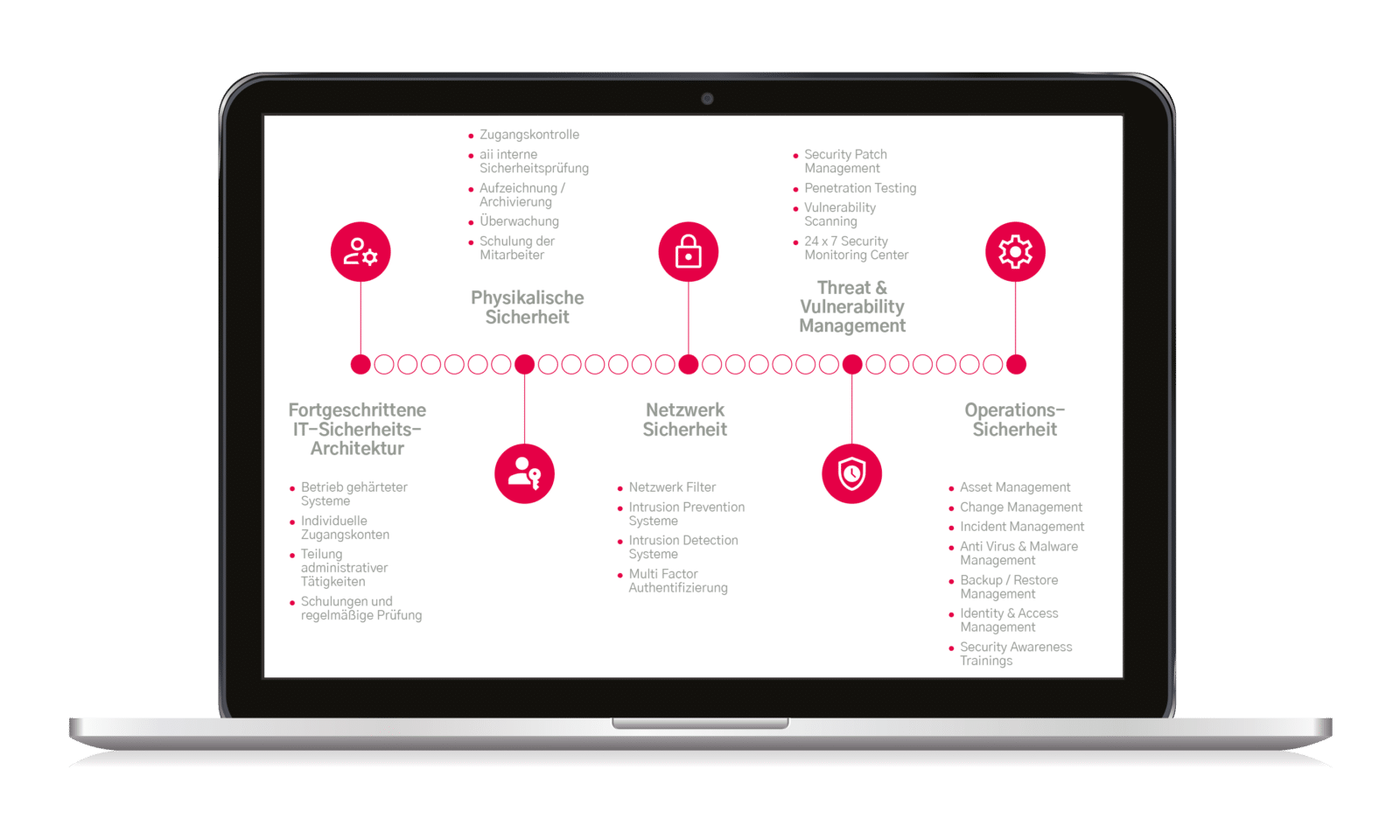

Mit unserer erstklassigen IT-Sicherheit für Unternehmen sorgen wir dafür, dass Ihre Systeme immer geschützt sind und Notfälle der Vergangenheit angehören. Unser Security-Portfolio umfasst Leistungen wie Bedrohungs-und Schwachstellenmanagement, Netzwerküberwachung, Endpoint Security-Management, Steuerung der Firewall-Systeme und Sicherstellung der Systemsicherheit.

Unsere Sicherheitsmaßnahmen umfassen proaktives Monitoring, die Auswertung von Meldungen sowie die Analyse externer Warnungen, insbesondere des BSI. Zusätzlich werden regelmäßige Auditierungen durchgeführt, um die Sicherheit der Systeme zu gewährleisten.

Darüber hinaus sind wir mit einem umfassenden Disaster Recovery-Management ausgestattet und betreiben unsere Systeme im High Availability-Modus, um jederzeit eine reibungslose Verfügbarkeit sicherzustellen. Alle Aktivitäten werden detailliert dokumentiert und in regelmäßigen Reports festgehalten.

Knotenpunkte